GZY-CTF解题思路

#1、打开[xiaben.top:24225]

#2、首先使用御剑

#3、尝试访问robots.txt

##获得flag

User-agent:* Disallow:/admin/robots.html flag{GXY_XXGCX_admin_1949}

#4、根据地址,访问下一个题目位置

#5、Ctrl+shift+i打开浏览器控制台,查看元素

#6、选中元素,F2键,获取flag

<!--flag{GXY_XXGCX_admin_2468} <a href=" http://xiaben.top:24225/base">看我可爱的照片</a> -->

#7、根据题目地址,下载了一个base文件

##先改写后缀为jpg,查看图片宽高,通过计算器转换进制,直接拖进HEx分析,在hex中搜索,得到关键字或通过图片大小地址找出

##图片大小一般由宽*高得出,所以前面的为宽,后面的为高,发现图片高度与实际不一致,所以改写图片高度,得到:

##通过OCR扫描,得到flag

flag(GXY_XXGCX_admin_2022) aHROcDovL3hpYWJlbi50b3A6MjQyMjUvZm8=

##直接拿去base64解密或cmd5.com解密

##拿到目标地址: http://xiaben.top:24225/fo

#8、访问目标地址,发现404,使用常见的网页格式补全后缀

##发现佛曰,直接去与佛论禅,解密

##得到目标地址和flag

http://xiaben.top:24225/ara和flag{GXY_XXGCX_admin_9452}

##注意:这里“ara”后面必须加上/,否则无法访问

#9、下载文件,发现需要密码,直接拿去ARCHPR破解,得到密码:2468

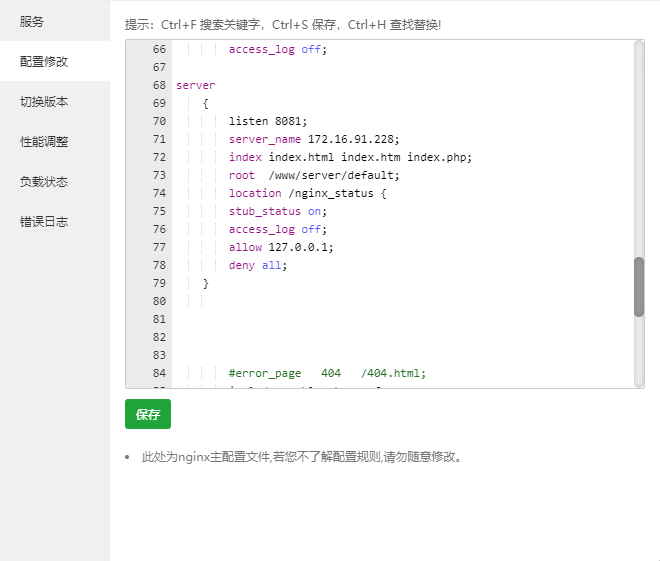

#10、打开发现文件格式未知,直接拖进hex workshop查看

##发现缺少rar头,补充一下知识,这里rar有以下特定块:

注1:CRC为CRC32的低2个字节(MARK_HEAD的CRC 为固定的0x5261,非计算出来的值)

注2:

HEAD_TYPE=0x72 标记块

HEAD_TYPE=0x73 压缩文件头

HEAD_TYPE=0x74 文件头

HEAD_TYPE=0x75 注释头

HEAD_TYPE=0x76 旧风格的用户身份信息

HEAD_TYPE=0x77 子块

HEAD_TYPE=0x78 恢复纪录

HEAD_TYPE=0x79 用户身份信息

HEAD_TYPE=0x7a subblock

##通过修改文件头,得到:

##直接打开,发现需要密码,直接拿ARCHPR破解,得到密码:2563

##夺得flag:

flag{GZY_XXGCX_cctv}

#总结,这次选拔主要考察了简单的爬虫防爬协议、web相关知识点、base解密、图片隐写、与佛论禅解密、URL路径、暴力破解、HEx简单的逆向、rar文件块相关知识。